Integrated Dell Remote Access Controller 6(iDRAC6)バージョン 1.7 ユーザーズ

ガイド

メモおよび注意

本書の内容は予告なく変更されることがあります。

©2011 すべての著作権は Dell Inc. にあります。

Dell Inc. の書面による許可のない複製は、いかなる形態においても厳重に禁じられています。

本書で使用されている商標:Dell™、DELL ロゴ、OpenManage™、PowerEdge™は Dell Inc. の商標です。Microsoft

®

、Windows

®

、Windows Server

®

、.NET

®

、Internet Explorer

®

、Windows Vista

®

、Active

Directory

®

は米国およびその他の国における Microsoft Corporation の商標または登録商標です。Red Hat

®

と Red Hat Enterprise Linux

®

は 米国およびその他の国における Red Hat, Inc. の登録商標です。

SUSE

®

は Novell Corporation の登録商標です。Intel

®

と Pentium

®

は米国およびその他の国における Intel Corporation の登録商標です。UNIX

®

は米国およびその他の国における The Open Group の登録商標で

す。Java

®

は米国およびその他の国における Oracle またはその子会社の登録商標です。

Copyright 1998-2008 The OpenLDAP Foundation. ソースおよびバイナリ形式での再配布と使用は、変更の有無を問わず、OpenLDAP の公開ライセンスで承認されている範囲内でのみ許可されます。このライセンスのコピ

ーは、ディストリビューションの最上位ディレクトリにあるライセンスファイルまたは OpenLDAP.org/license.html から入手できます。OpenLDAP™は OpenLDAP Foundation の登録商標です。個々のファイルや提供パッケー

ジは、他社が著作権を所有している場合があり、その他の制約を受ける可能性があります。この製品はミシガン大学 LDAP v3.3 ディストリビューションから派生しています。この製品には、公共ソースから派生した材料も含まれています。

OpenLDAP に関する情報は openldap.org/ から入手できます。Portions Copyright 1998-2004 Kurt D.Zeilenga.Portions Copyright 1998-2004 Net Boolean Incorporated.Portions Copyright

2001-2004 IBM Corporation. ソースおよびバイナリ形式での再配布と使用は、変更の有無を問わず、OpenLDAP の公開ライセンスで承認されている範囲内でのみ許可されます。Portions Copyright 1999-2003

Howard Y.H.Chu.Portions Copyright 1999-2003 Symas Corporation.Portions Copyright 1998-2003 Hallvard B.Furuseth. ソースおよびバイナリ形式での再配布と使用は、変更の有無を問わず、この著作

権表示を含めた形式でのみ許可されます。著作権所有者の名前を、書面による事前の許可なく、このソフトウェアの派生製品を推薦または宣伝する目的で使用することはできません。このソフトウェアは、明示的または黙示的を問わず、保証

なしに「現状有姿」で提供されます。Portions Copyright (c) 1992-1996 Regents of the University of Michigan. ソースおよびバイナリ形式での再配布と使用は、この著作権表示を含め、米国アン・アーバーのミシガン大

学への謝辞を記載した場合にのみ許可されます。この大学名を、書面による事前の許可なく、このソフトウェアの派生製品を推薦または宣伝する目的で使用することはできません。このソフトウェアは、明示的または黙示的を問わず、保証なし

に「現状有姿」で提供されます。商標または製品の権利を主張する事業体を表すためにその他の商標および社名が使用されていることがあります。それらの商標や会社名は、一切 Dell Inc. に帰属するものではありません。

2011 - 03

iDRAC6 の概要

VMCLI を使用したオペレーティングシステムの導入

iDRAC6 を使い始めるにあたって

Intelligent Platform Management Interface の設定

iDRAC6 の基本インストール

仮想メディアの設定と使用

ウェブインタフェースを使用した iDRAC6 の設定

vFlash SD カードの設定と vFlash パーティションの管理

iDRAC6 の詳細設定

電源の監視と管理

iDRAC6 ユーザーの追加と設定

iDRAC6 設定ユーティリティの使用

iDRAC6 ディレクトリサービスの使用

監視と警告管理

iDRAC6 に対するシングルサインオンまたはスマートカードログインの設定

管理下システムのリカバリとトラブルシューティング

GUI 仮想コンソールの使用

iDRAC6 の修復とトラブルシューティング

WS-MAN インタフェースの使用

センサー

iDRAC6 SM-CLP コマンドラインインタフェースの使用

セキュリティ機能の設定

メモ:コンピュータを使いやすくするための重要な情報を説明しています。

注意:手順に従わない場合は 、ハードウェアの損傷やデータ の損失の可能性があることを示 しています

。

目次に戻る

iDRAC6 に対するシングルサインオンまたはスマートカードログインの設定

Integrated Dell Remote Access Controller 6( iDRAC6)バージョン 1.7 ユーザーズガイド

Kerberos 認証について

Active Directory SSO とスマートカード認証の必要条件

Microsoft Active Directory SSO の使用

スマートカード認証の設定

iDRAC6 へのスマートカードログインのトラブルシューティング

SSO についてよくあるお問い合わせ(FAQ)

本項では、iDRAC6 に対して、ローカルユーザーおよび Active Directory ユーザーのスマートカードログインの設定と Active Directory ユーザーのシングルサインオン(SSO)を設定する方法に

ついて説明します。

iDRAC6 は、Active Directory スマートカードおよび SSO ログインの Kerberos ベースの Active Directory 認証をサポートします。

Kerberos 認証について

Kerberos は、セキュリティ保護されていないネットワークでシステムが安全に通信できるようにするネットワーク認証プロトコルです。これは、システムが本物であることをシステム自体が証明できるよ

うにすることで、達成されます。高レベルの認証基準を満たすため、iDRAC6 では Kerberos ベースの Active Directory 認証を使用して、Active Directory のスマートカードログインと SSO ログ

インをサポートするようになりました。

Microsoft Windows 2000、Windows XP、Windows Server 2003、Windows Vista、および Windows Server 2008 では、Kerberos をデフォルト認証方式として採用しています。

iDRAC6 では、Kerberos を使用して Active Directory SSO と Active Directory スマートカードログインの 2 種類の認証方式をサポートしています。Active Directory SSO でログインする場

合は、ユーザーが有効な Active Directory アカウントでログインすると、オペレーティングシステムにキャッシュされているユーザー資格情報が使用されます。

Active Directory スマートカードでログインする場合は、スマートカードベースの 2 要素認証(TFA)がActive Directory ログインを有効にするための資格情報として使用されます。これは、ローカル

スマートカード認証の追加機能です。

iDRAC6 の時刻がドメインコントローラの時刻と異なる場合は、iDRAC6 の Kerberos 認証に失敗します。最大 5 分のオフセットが許可されています。認証を成功させるには、サーバーの時刻をドメ

インコントローラの時刻と同期してから iDRAC6 を リセット してください。

Active Directory SSO とスマートカード認証の必要条件

Active Directory SSO とスマートカード認証両方の必要条件は、次のとおりです。

l iDRAC6 を Active Directory ログイン 用に設定します。詳細については、iDRAC6 ディレクトリサービスの使用を参照してください。

l iDRAC6 を Active Directory のルートドメインにある コンピュータとして登録します。これには、次の操作を行います。

a. iDRAC の設定® ネットワーク / セキュリティ タブ® ネットワーク サブタブとクリックします。

b. 有効な 優先 / 代替 DNS サーバー の IP アドレスを入力します。この値は、ユーザーの Active Directory アカウントを認証する、ルートドメインの一部である DNS の IP アドレ

スです。

c. DNS に iDRAC を登録する を選択します。

d. 有効な DNS ドメイン名 を入力します。

詳細については、『iDRAC6 オンラインヘルプ』を参照してください。

l これら 2 種類の新しい認証方式をサポートするために、iDRAC6 は Windows Kerberos ネットワーク上の Kerberos 対応サービスとして 自らを有効になる設定をサポートしています。

iDRAC6 で Kerberos を設定するには、Windows Server の Active Directory で Windows Server 以外の Kerberos サービスをセキュリティプリンシパルとして設定するのと同じ

手順を実行します。

Microsoft ツール ktpass(Microsoft がサーバーインストール CD/DVD の一部として提供)は、サービスプリンシパル名(SPN)のユーザーアカウントへのバインドを作成し、信頼情報を

MIT 形式の Kerberos keytab ファイルにエクスポートするのに使用します。これにより、外部ユーザーまたはシステムとキー配付センター(KDC)の間の信頼関係が確立されます。keytab

ファイルには、サーバーと KDC の間の情報を暗号化するための暗号キーが含まれています。ktpass ツールを使用すると、Kerberos 認証をサポートする UNIX ベースのサービスが、

Windows Server の Kerberos KDC サービスによって提供される相互運用性機能を使用できるようにします。

ktpass ユーティリティから取得した keytab はファイルアップロードとして iDRAC6 で使用可能になり、Kerberos 対応サービスとしてネットワーク上で有効になります。

iDRAC6 は Windows 以外のオペレーティングシステム搭載デバイスであるため、iDRAC6 を Active Directory のユーザーアカウントにマッピングする先のドメインコントローラ(Active

Directory サーバー)で、ktpass ユーティリティ(Microsoft Windows の一部)を実行します。

たとえば、次の ktpass コマンドを使用すると、Kerberos keytab ファイルを作成できます。

C:¥>ktpass -princ HOST/[email protected] -mapuser dracname -crypto DES-CBC-MD5 -ptype KRB5_NT_PRINCIPAL -pass * -out

c:¥krbkeytab

iDRAC6 が Kerberos 認証に使用する暗号タイプは DES-CBC-MD5 です。プリンシパルタイプは KRB5_NT_PRINCIPAL です。サービスプリンシパル名がマッピングされているユーザー

アカウントのプロパティで、このアカウントに DES 暗号化を使用する プロパティが有効になっている必要があります。

メモ:最新の ktpass ユーティリティを使用して keytab ファイルを作成することをお勧めします。

この手順によって、iDRAC6 にアップロードする keytab ファイルが生成されます。

ktpass ユーティリティの詳細については、Microsoft ウェブサイトを参照してください。http://technet2.microsoft.com/windowsserver/en/library/64042138-9a5a-

4981-84e9-d576a8db0d051033.mspx?mfr=true

l iDRAC6 の時刻を Active Directory ドメインコントローラの時刻に同期する必要があります。次の RACADM タイムゾーンオフセットコマンドを使用して時刻を同期することもできます。

racadm config -g cfgRacTuning -o

cfgRacTuneTimeZoneOffset <オフセット値>

l 拡張スキーマのシングルサインオンを有効にするためには、keytabユーザーに対して 委任 タブで 任意のサービスへの委任でこのユーザーを信頼する(Kerberos のみ)オプションが

選択されていることを確認してください。このタブは、ktpass ユーティリティを使ってkeytabファイルを作成した後にのみ使用可能になります。

Active Directory SSO を有効にするためのブラウザ設定

Internet Explorer のブラウザ設定を指定するには:

1. Internet Explorer ウェブブラウザを開く

2. ツール® インターネットオプション® セキュリティ® ローカルイントラネット の順に選択します。

3. サイト をクリックします。

4. 次のオプションのみを選択します。

l 他のゾーンに含まれていないすべてのローカル(イントラネット)サイトを含める。

l プロキシサーバーをバイパスするすべてのサイトを含める。

5. 詳細 をクリックします。

6. SSO 設定の一部である Weblogic Server インスタンスとして使用する相対ドメイン名(myhost.example.co など)をすべて追加します。

7. 閉じる をクリックして OK をクリックします。

8. OK をクリックします。

Firefox 用のブラウザ設定を行うには:

1. Firefox ウェブブラウザを開きます。

2. アドレスバーで about:config と入力します。

3. フィルタ で network.negotiate と入力します。

4. iDRAC 名を network.negotiate-auth.trusted-uris に追加します(カンマ区切りリストを使用)。

5. iDRAC 名を network.negotiate-auth.delegation-uris に追加します(カンマ区切りリストを使用)。

Microsoft Active Directory SSO の使用

SSO 機能を使用すると、ワークステーションにログインした後、ユーザ名やパスワードなどのドメインユーザー認証情報を入力せずに、iDRAC6 に直接ログインできます。この機能を使用して iDRAC6

にログインするには、有効な Active Directory ユーザーアカウントを使用してシステムに既にログインしていることが条件となります。また、Active Directory 資格情報を使用して iDRAC6 にログイ

ンするようにユーザーアカウントを事前に設定しておく必要があります。キャッシュに格納された Active Directory 資格情報を使用して iDRAC6 にログインできます。

iDRAC6 が Kerberos(ネットワーク認証プロトコルの 1 つ)を使用できるようにして、SSO を有効にできます。詳細については、Kerberos 認証についてを参照してください。iDRAC6 を SSO ログイ

ン用に設定する前に、Active Directory SSO とスマートカード認証の必要条件の項にリストされている手順を実行したことを確認してください。

SSO を使用できるようにiDRAC6 を設定する

iDRAC ウェブインタフェースを使って SSO を使用できるように、次の手順に従って iDRAC6 を設定します。

1. iDRAC ウェブインタフェースにログインします。

メモ:keytab には暗号キーが含まれているため、安全な場所に保管してください。

2. iDRAC の 設定® ネットワーク / セキュリティ タブ® ディレクトリサービス タブ® Microsoft Active Directory と移動します。

3. Active Directory の 設定 をクリックします。Active Directory の設定と管理手順 4 の 1 ページが開きます。

4. Active Directory のルートドメインから取得した keytab を iDRAC6 にアップロードするには、次の手順に従います。これを行うには、 Kerberos Keytab のアップロード で、keytab フ

ァイルのパスを入力するか、同ファイルを 参照 します。アップロード をクリックします。 Kerberos keytab が iDRAC6 にアップロードされます。keytab は、 Active Directory SSO とス

マートカード認証の必要条件にリストされているタスクの実行中に作成したのと同じファイルです。

5. 次へ をクリックします。Active Directory の設定と管理手順 4 の 2 ページが開きます。

6. シングルサインオンを有効 にする を選択して、SSO ログインを有効にします。

7. 最後のページが表示されるまで 次へ をクリックします。Active Directory が標準スキーマを使用するように設定されている場合は、Active Directory 設定と管理手順 4 の 4a ページ

が開きます。Active Directory が標準スキーマを使用するように設定されている場合は、Active Directory 設定と管理手順 4 の 4 ページが開きます。

8. 設定を適用するには、完了 をクリックします。

RACADM の使用:

次の CLI RACADM コマンドを使用して keytab ファイルを iDRAC6 にアップロードできます。

racadm krbkeytabupload -f <ファイル名>

<ファイル名> は keytab ファイルの名前です。RACADM コマンドはローカルとリモートの両方の RACADM でサポートされています。

CLI を使用してシングルサインオンを有効にするには、次の RACADM コマンドを実行します。

racadm config -g cfgActiveDirectory -o cfgADSSOEnable 1

SSO を使用して iDRAC6 にログインする

1. Active Directory の有効なアカウントを使ってシステムにログインします。

2. iDRAC6 ウェブページにアクセスするには、次のように入力します。

https://<FQDN

アドレス

>

デフォルトの HTTPS ポート番号(ポート 443)が変更されている場合は、次のように入力します。

https://<FQDN

アドレス

>:<

ポート番号

>

FQDN アドレスはiDRAC FQDN (idracdnsname.domain name) で、ポート番号は HTTPS のポート番号です。

有効な Active Directory アカウントを使用してログインすると、オペレーティングシステムにキャッシュされている資格情報を使用して iDRAC6 にログインできます。

次の場合は、適切な Microsoft Active Directory 特権で iDRAC6 にログインできます。

l Microsoft Active Directory のユーザーである。

l iDRAC6 に Active Directory ログインできるように設定されている。

l iDRAC6 で Kerberos Active Directory 認証が有効になっている。

スマートカード認証の設定

iDRAC6 では、スマートカードログオン を有効にすることにより、2 要素認証(TFA)機能がサポートされます。

従来の認証方式では、ユーザーの認証にユーザー名とパスワードを使用しますが、 これは最小限のセキュリティしか提供しません。

一方 TFA は、ユーザーに 2 つの認証要素、つまり使用している装置(スマートカード、物理デバイス)と知っている情報(パスワードや PIN などのシークレットコード)の入力を義務付けて、より高いレベ

ルのセキュリティを実現します。

2 要素認証では、ユーザーが両方の要素を提供して身元を証明する必要があります。

ローカル iDRAC6 ユーザーに対するスマートカードログオンの設定

ローカル iDRAC6 ユーザーがスマートカードを使って iDRAC6 にログインするように設定できます。iDRAC の設定® ネットワーク / セキュリティ® ユーザー とクリックします。

メモ:FQDN の代わりに IP アドレスを使用すると、SSO に失敗します。

ただし、ユーザーがスマートカードを使用して iDRAC6 にログインするには、まずユーザーのスマートカード証明書と、信頼される認証局(CA)の証明書を iDRAC6 にアップロードする必要があります。

スマートカード証明書のエクスポート

ユーザーの証明書を取得するには、カード管理ソフトウェア(CMS)を使用して、スマートカードから Base64 符号化形式ファイルにスマートカード証明書をエクスポートします。CMS は通常、スマート

カードのベンダーから入手できます。この符号化ファイルをユーザーの証明書として iDRAC6 にアップロードしてください。スマートカードのユーザー証明書を発行する信頼された認証局も、CA 証明書

を Base64 エンコード形式でファイルにエクスポートする必要があります。ユーザー用の信頼された CA 証明書としてこのファイルをアップロードします。スマートカード証明書内でユーザーのユーザ

ープリンシプル名(UPN)を形成するユーザー名を使用してユーザーを設定します。

たとえば、スマートカード証明書が「[email protected]」 というユーザーに発行された場合、ユーザー名は 「sampleuser」となります。

Active Directory ユーザーに対するスマートカードログオンの設定

Active Directory スマートカードログオン機能を使用する前に、iDRAC6 に Active Directory ログインできるように設定されており、スマートカードが発行されたユーザーアカウントで iDRAC6

Active Directory ログインが有効になっていることを確認してください。

Active Directory のログオン設定が有効になっていることも確認してください。Active Directory ユーザーの設定方法については、iDRAC6 ディレクトリサービスの使用を参照してください。また、

Active Directory のルートドメインから取得した有効な keytab ファイルを iDRAC6 にアップロードして、iDRAC6 を Kerberos 対応サービスにする必要もあります。

Active Directory ユーザーがスマートカードを使って iDRAC6 にログインできるように設定するには、iDRAC6 管理者は DNS サーバーを設定して、Active Directory CA 証明書を iDRAC6 にア

ップロードし、Active Directory ログオンを有効にします。Active Directory ユーザーの設定方法については、iDRAC6 ディレクトリサービスの使用を参照してください。

Active Directory を設定するには、iDRAC の設定® ネットワーク / セキュリティ® ディレクトリサービス® Microsoft Active Directory の順にクリックします。

iDRAC6 を使ったスマートカードの設定

1. iDRAC6 ウェブインタフェースで、iDRAC の 設定® ネットワーク / セキュリティ® スマートカード の順に選択します。

2. スマートカードのログオン設定を指定します。

表8-1 に、スマートカード ページの設定を示します。

3. 適用 をクリックします。

表 8-1.スマートカードの設定

メモ:スマートカードを設定する前に、CA 証明書の検証が有効になっていることを確認してください。

メモ:iDRAC6 にログインするには、iDRAC6 で設定するユーザー名が、大文字と小文字の区別を含め、スマートカード証明書のユーザープリンシプル名(UPN) と同じでなければなりません。

メモ:スマートカードを設定する前に、CA 証明書の検証が有効になっていることを確認してください。

メモ:これらの設定を変更するには、iDRAC の設定 権限が必要です。

設定

説明

スマートカードログ

オンの設定

l 無効 — スマートカードログオンを無効にします。以降、グラフィカルユーザーインタフェース(GUI) からログインすると、通常のログインページが表示されます。セキュ

アシェル(SSH)、Telnet、シリアル、リモート RACADM を含むすべての帯域外インタフェースはデフォルト状態に戻ります。

l 有効 — スマートカードログオンを有効にします。変更を適用した後、ログアウトして、スマートカードを挿入し、ログイン をクリックしてスマートカード PIN を入力しま

す。スマートカードログオンを有効にすると、SSH、Telnet、シリアル、リモート RACADM、IPMI over LAN などの CLI 帯域外インタフェースは単一要素認証しかサ

ポートしていないため、これらはすべて無効になります。

l リモート RACADM と共 に有効にする — スマートカードログオンとリモート RACADM を有効にします。その他の CLI 帯域外インタフェースがすべて無効になりま

す。

有効にする または リモート RACADM と共に有効 にする を選択すると、ウェブベースのインターフェースを使用する以降のログイン試行でスマートカード のログオンを要求

されます。

リモート RACADM と共に有効にする は、iDRAC6 システム管理者がリモート RACADM コマンドを使ってスクリプトを実行する目的で iDRAC6 ウェブベースのインタフェ

ースにアクセスする場合に限り、設定することをお勧めします。リモート RACADM を使用する必要がないときは、スマートカードログオンを 有効にする 設定を選択してくださ

い。iDRAC6 のローカルユーザー設定や Active Directory の設定が完了していることを確認してから、スマートカードログオン を有効にしてください。

メモ:スマートカードログインでは、適切な証明書を使用してローカル iDRAC6 ユーザーを設定する必要があります。スマートカードログオンを Microsoft Active Directory

ユーザーのログインに使用する場合は、そのユーザーの Active Directory ユーザー証明書を設定する必要があります。ユーザー証明書は、ユーザー® ユーザーメイン

メニュー ページで設定できます。

スマートカードログ

オンの CRL チェッ

クを有効にする

このチェックはスマートカードのローカルユーザーにのみ使用可能です。このオプションは、ユーザーのスマートカード証明書を失効させるために iDRAC6 で証明書失効リスト

(CRL) をチェックする場合に選択します。証明書失効リスト(CRL)配信サーバーからダウンロードしたユーザーの iDRAC 証明書と照合してチェックします。

CRL 配信サーバーのリストがユーザーのスマートカード証明書に表示されています。

スマートカードを使用した iDRAC6 へのログイン

iDRAC6 ウェブインタフェースは、スマートカードを使用するように設定されているすべてのユーザーに、スマートカードログオンページを表示します。

1. https を使用して iDRAC6 のウェブページにアクセスします。

https://<IP

アドレス

>

デフォルトの HTTPS ポート番号(ポート 443)が変更されている場合は、次のように入力します。

https://<IP

アドレス

>:<

ポート番号

>

<IP

アドレス

> は iDRAC6 の IP アドレスで、<

ポート番号

> は HTTPS のポート番号です。

iDRAC6 ログインページが表示され、スマートカードを挿入するように求められます。

2. スマートカードをリーダーに挿入して ログイン をクリックします。

スマートカードの PIN を入力するように求められます。

3. ローカルスマートカードのスマートカード PIN を入力したとき、このユーザーがローカルで作成されていない場合は、ユーザーの Active Directory アカウントのパスワードを入力するように求

められます。

これで、iDRAC6 にログインできます。

Active Directory スマートカード認証を使用した iDRAC6 へのログイン

1. https を使用して iDRAC6 にログインします。

https://<IP

アドレス

>

デフォルトの HTTPS ポート番号(ポート 443)が変更されている場合は、次のように入力します。

https://<IP

アドレス

>:<

ポート番号

> ここで IP アドレスは iDRAC6 の IP アドレス、ポート番号は HTTPS ポート番号になります。

iDRAC6 ログインページが表示され、スマートカードを挿入するように求められます。

2. スマートカードを挿入して、ログイン をクリックします。

PIN ポップアップダイアログボックスが表示されます。

3. パスワードを入力して、OK をクリックします。

Active Directory に設定した資格情報で iDRAC6 にログインします。

iDRAC6 へのスマートカードログインのトラブルシューティング

次は、スマートカードにアクセスできないときのデバッグに役立つヒントです。

CRL が機能するには、ネットワーク構成の過程で iDRAC6 に DNS の有効な IP アドレスが設定されている必要があります。iDRAC6 の iDRAC の設定® ネットワーク /

セキュリティ® ネットワーク で DNS の IP アドレスを設定できます。

次の場合には、ユーザーはログインできません。

l ユーザー証明書が CRL ファイルのリストで失効となっている。

l iDRAC6 が CRL 配信サーバーと通信できない。

l iDRAC6 が CRL をダウンロードできない。

メモ:このチェックに成功するには、ネットワーク / セキュリティ® ネットワーク ページで DNS サーバーの IP アドレスを正しく設定する必要があります。

メモ:ユーザー用のスマートカードログオンを有効にする前に、iDRAC6 のローカルユーザーと Active Directory の設定が完了していることを確認してください。

メモ:ブラウザの設定によっては、この機能を初めて使用するときに Smart Card reader ActiveX プラグインのダウンロードとインストールを要求される場合があります。

メモ:スマートカードログオンの CTL チェックを有効にする が選択されている Active Directory ユーザーの場合は、CRL がダウンロードされ、ユーザーの証明書の CRL がチェックされ

ます。証明書が CRL に失効と表示されているか、何らかの理由で CRL をダウンロードできない場合は、Active Directory を通したログインに失敗します。

ActiveX プラグインがスマートカードリーダーを検出しません

スマートカードが Microsoft Windows オペレーティングシステムでサポートされていることを確認します。Windows がサポートしているスマートカード暗号サービスプロバイダ(CSP)の数は限られ

ています。

ヒント:スマートカード CSP が特定のクライアントに含まれているかどうかを確認する一般的なチェックとして、Windows のログオン(Ctrl-Alt-Del) 画面で、スマートカードをリーダーに挿入し、

Windows でスマートカードが検出され、PIN ダイアログボックスが表示されるかどうかを調べます。

間違ったスマートカード PIN

間違った PIN でログインを試みた回数が多すぎるためにスマートカードがロックアウトされたかどうかをチェックします。このような場合は、新しいスマートカードの入手方法について、組織のスマートカ

ード発行者に問い合わせてください。

ローカル iDRAC6 へのログインを無効にする

ローカルの iDRAC6 ユーザーがログインできない場合は、ユーザー名とユーザー証明書が iDRAC6 にアップロードされているかどうか確認します。iDRAC6 のトレースログに、エラーに関する重要な

ログメッセージが含まれていることがあります。ただし、セキュリティ上の理由から、エラーメッセージは意図的に曖昧になっている場合があります。

Active Directory ユーザーとして iDRAC6 にログインできません

l Active Directory ユーザーとして iDRAC6 にログインできない場合は、スマートカードログオンを有効にしないで iDRAC6 にログインしてみてください。CRL チェックを有効にしている場合

は、CRL チェックを有効にしないで Active Directory にログインしてみてください。iDRAC6 追跡ログには、CRL に失敗した場合の重要なメッセージが入っています。

l また、racadm config -g cfgSmartCard -o cfgSmartCardLogonEnable 0 コマンドを使用してローカル RACADM からスマートカードのログオンを無効にすることもできます。

l 64 ビット Windows プラットフォームの場合、64 ビットバージョンの「Microsoft Visual C++ 2005 再頒布可能パッケージ」が導入されていると、iDRAC6 認証 Active-X プラグインがイ

ンストールされません。Active-X プラグインを正しくインストールして実行するには、32 ビットバージョンの Microsoft Visual C++ 2005 SP1 再配布可能パッケージ(x86)を導入します。

このパッケージは、Internet Explorer ブラウザで vKVM セッションを起動するのに必要です。

l エラーメッセージ「スマートカードプラグインをロードできません。IE の設定を確認するか、スマートカードプラグインを使用する権限がない可能性があります」というメッセージが

表示された場合は、Microsoft Visual C++ 2005 SP1 再配布可能パッケージ(x86)をインストールしてください。このファイルは Microsoft のウェブサイト microsoft.com にあります。

C++ 再配布可能パッケージの 2 種類の配布バージョンがテストされ、Dell スマートカードプラグインをロードできます。詳細については、表8-2 を参照してください。

表 8-2.C++再配布可能パッケージの配布バージョン

l Kerberos 認証が機能するには、iDRAC6 とドメインコントローラサーバーの時刻の差が 5 分以内であることを確認してください。 RAC の時刻 は システム® iDRAC の設定® プロパテ

ィ® iDRAC 情報 ページ、ドメインコントローラの時刻は画面の右下隅の時刻を右クリックして表示します。タイムゾーンのオフセットはポップアップ画面に表示されます。米国中央標準時

(CST)の場合、これは -6 です。iDRAC6 の時刻を同期するには(リモートまたは Telnet/SSH RACADM から)、次の RACADM のタイムゾーンオフセットコマンドを使用します。racadm

config -g cfgRacTuning -o cfgRacTuneTimeZoneOffset <オフセット値(分)> たとえば、システムの時刻が GMT -6(米国 CST)で、時刻が 2PM であれば、iDRAC6 の時

刻を GMT 時刻の 18:00 に設定します。その場合、上記のコマンドのオフセット値に 360 と入力する必要があります。 また、cfgRacTuneDaylightoffset を使用すると、夏時間の調整がで

きます。この操作により、毎年 2 回夏時間の調整をするときに時刻を変更しなくても済みます。あるいは、上の例のオフセットに「300」を使用して誤差を見込みます。

SSO についてよくあるお問い合わせ(FAQ)

Windows Server 2008 R2 x64 では SSO のログインに失敗します。SSO を Windows Server 2008 R2 x64 で使用できるようにするにはどうすればよいですか。

1. ドメインコントローラとドメインポリシーに対して http://technet.microsoft.com/en- us/library/dd560670(WS.10).aspx を実行します。DES-CBC-MD5 暗号スイートを使

用するようにコンピュータを設定します。これらの設定は、クライアントコンピュータまたはサービス、およびお使いの環境内のアプリケーションとの互換性に影響を与える場合があります。

Kerberos で許可された暗号化タイプの設定 ポリシーの設定は、Computer Configuration¥Security Settings¥Local Policies¥Security Options にあります。

2. ドメインクライアントには更新された GPO が必要です。コマンドラインで gpupdate /force を入力し、古いキータブを klist purge cmd と入れ替えます。

3. GPO を更新したら、新しいキータブを作成します。

4. キータブを iDRAC6 にアップロードします。

これで、SSO を使用して iDRAC にログインできます。

Windows 7 と Windows Server 2008 R2 の AD ユーザーの SSO ログインに失敗します。これを解決するにはどうしますか。

Windows 7 と Windows Server 2008 R2 の暗号化方式を有効にする必要があります。暗号化方式を有効にするには:

再配布パッケージのファイル名

バージョン

リリース日

サイズ

説明

vcredist_x86.exe

6.0.2900.2180

2006 年 3 月 21 日

2.56 MB

MS Redistributable 2005

vcredist_x86.exe

9.0.21022.8

2007 年 11 月 7 日

1.73 MB

MS Redistributable 2008

1. システム管理者としてログインするか、管理者権限を持つユーザーとしてログインします。

2. スタート から gpedit.msc を実行します。ローカルグループポリシーエディタ ウィンドウが開きます。

3. ローカルコンピュータ設定® Windows 設定® セキュリティ設定® ローカルポリシー® セキュリティオプション の順に選択します。

4. ネットワークセキュリティ: kerberos に許可される暗号化方式の設定 を右クリックして、プロパティ を選択します。

5. すべてのオプションを有効にします。

6. OK をクリックします。これで、SSO を使用して iDRAC にログインできます。

拡張スキーマでは、次の追加設定を行います。

1. ローカルグループポリシーエディタ ウィンドウで、ローカルコンピュータ設定® Windows 設定® セキュリティ設定® ローカルポリシー® セキュリティオプション の順に選択しま

す。

2. ネットワークセキュリティ: NTLM の 制限:リモートサーバーへの発信 NTLM トラフィック を右クリックして プロパティ を選択します。

3. すべて許可 を選択します。

4. OK をクリックして、ローカルグループポリシーエディタ ウィンドウを閉じます。

5. スタート から cmd を実行します。コマンドプロンプト ウィンドウが表示されます。

6. gpupdate /force コマンドを実行します。グループポリシーが更新されます。コマンドプロンプト ウィンドウを開きます。

7. スタート から regedit を実行します。レジストリエディタ ウィンドウが表示されます。

8. HKEY_LOCAL_MACHINE® System® CurrentControlSet® Control® LSA に移動します。

9. 右ペインで、新規® DWORD(32 ビット)値 を右クリックします。

10. 新しいキーを SuppressExtendedProtection と名付けます。

11. SuppressExtendedProtection を右クリックして、変更 をクリックします。

12. 値データ フィールドに 1 を入力して OK をクリックします。

13. レジストリ エディタ ウィンドウを閉じます。これで、SSO を使用して iDRAC にログインできます。

iDRAC 用に SSO を有効にし、Internet Explorer を使って iDRAC にログインする場合に、SSO に失敗してユーザー名とパスワードの入力を求められます。解決方法を教えてくだ

さい。

iDRAC の IP アドレスが ツール® インターネットオプション® セキュリティ® 信頼済みサイト のリストに表示されていることを確認してください。リストに表示されていない場合は、SSO に失敗し、

ユーザー名とパスワードの入力を求められます。キャンセル をクリックして、先に進んでください。

目次に戻る

目次に戻る

iDRAC6 の概要

Integrated Dell Remote Access Controller 6( iDRAC6)バージョン 1.7 ユーザーズガイド

Integrated Dell Remote Access Controller6(iDRAC6)はシステム管理ハードウェアおよびソフトウェアのソリューションで、Dell PowerEdge システムのリモート管理機能、クラッシュしたシ

ステムのリカバリ機能、電源制御機能などを提供します。

iDRAC6 は、リモート監視 / 制御システムに、システムオンチップの内蔵マイクロプロセッサを採用しています。iDRAC6 は、管理下 PowerEdge サーバーと同じシステム基板に搭載します。サーバ

ーオペレーティングシステムはアプリケーションの実行に関与し、iDRAC6 はオペレーティングシステム外のサーバー環境および状態の監視と管理に関与します。

警告やエラーが発生したときに、E-メールまたは 簡易ネットワーク管理プロトコル(SNMP)のトラップ警告を送信するように iDRAC6 を設定できます システムクラッシュの原因を診断する手助けとし

て、iDRAC6 はシステムクラッシュを検出すると、イベントデータをログに記録し、画面イメージをキャプチャできます。

iDRAC6 ネットワークインタフェースはデフォルトで、静的 IP アドレス 192.168.0.120 で有効になります。これを設定しなければ、iDRAC6 にアクセスできません。iDRAC6 は、ネットワーク上で設

定した後、iDRAC6 ウェブインタフェース、Telnet、Secure Shell(SSH) や、Intelligent Platform Management Interface(IPMI)などの対応するネットワーク管理プロトコルを使用して、割り

当てられた IP アドレスでアクセスできるようになります。

このリリースの新機能

l さらに高度なウェブ GUI パフォーマンス。

l さらに高度な vFlash パフォーマンス。

l 帯域外ハードウェアおよびファームウェアインベントリのサポート。

l SSO 不要のコンソール起動。

l ワークノート。

l より優れた System Field Replaceable Unit(FRU)データ(FRU の製品情報エリアに製品名、シリアルナンバー、アセットタグ、およびバージョンを記載)。

l コマンドラインインタフェース(CLI)における照合。

l OEM SEL イベントのフィルタ。

l 簡潔な英語での SEL イベント。

l コマンドラインインタフェースを使用したデフォルトウェブ証明書のアップデート。

l Life Cycle Controller ファームウェアバージョン表記を CLI と GUI で表示。

l PowerEdge(TM)R415、および EqualLogic(TM)DX6000G プラットフォームのサポート。

l オペレーティングシステム Redhat Enterprise Linux 6 x64 のサポート。

l 仮想 MAC のサポート。

iDRAC6 Express の管理機能

iDRAC6 Express は次の管理機能を提供します。

l ダイナミックドメイン名システム(DDNS)の登録。

l ウェブインタフェース、およびシリアル、Telnet、または SSH 接続経由でのサーバー管理コマンドラインプロトコル(SM-CLP)のコマンドラインを使用したリモートシステム管理と監視。

l Microsoft Active Directory 認証のサポート - 拡張スキーマまたは標準スキーマを使用して iDRAC6 のユーザー ID とパスワードを Active Directory で一元管理。

l Lightweight Directory Access Protocol(LDAP)ベースの認証をサポートするための汎用ソリューション - この機能は、お使いのディレクトリサービスへのスキーマ拡張を必要としませ

ん。

l 監視 のためのシステム情報やコンポーネントのステータスへのアクセス。

l システムイベントログ、iDRAC6 ログ、およびクラッシュした、または応答のないシステムの最後のクラッシュ画面(オペレーティングシステムの状態とは無関係のもの)へのアクセス。

l GUI または CLI を介した Lifecycle Controller ログへのワークノートの追加オプション。

l Dell OpenManage Server Administrator または Dell OpenManage IT Assistant からの iDRAC6 ウェブインタフェースの起動。

l E-メールメッセージまたは SNMP トラップによる管理下ノードの不具合の可能性の警告。

l 管理コンソールからのシャットダウンやリセットなどのリモート電源管理機能。

l Intelligent Platform Management Interface(IPMI)のサポート。

このリリースの新機能

iDRAC6 Express の管理機能

iDRAC6 Enterprise および vFlash メディア

対応プラットフォーム

対応 OS

対応ウェブブラウザ

対応リモートアクセス接続

iDRAC6 のポート

その他の必要マニュアル

l ウェブインタフェースを介したセキュアなリモートシステム管理。

l パスワードレベルのセキュリティ管理によるリモートシステムへの不正アクセスの防止。

l 役割ベースの権限による異なるシステム管理タスク用の割り当て可能パーミッション。

l IPv6 アドレスを使用した iDRAC6 ウェブインタフェースにアクセスできる IPv6 サポート、iDRAC NIC IPv6 アドレスの指定、IPv6 SNMP 警告の宛先を設定するための宛先番号の指定。

l Web Services for Management(WS-MAN)プロトコルを使用したネットワークからのアクセスが可能な管理。

l システム管理 CLI の実装標準を提供するサーバー管理コマンドラインプロトコル(SM-CLP)のサポート。

l ファームウェアロールバックおよびリカバリによる、希望するファームウェアイメージからの起動(またはイメージへのロールバック)。

iDRAC6 Express の詳細については、support.dell.com/manuals にある『ハードウェアオーナーズマニュアル』を参照してください。

iDRAC6 Enterprise および vFlash メディア

vFlash メディア装備の iDRAC6 は、RACADM、仮想コンソール、仮想メディア機能、専用 NIC、および vFlash(オプションの Dell vFlash メディアカードを使用)のサポートを追加します。vFlash

を使用すると、vFlash メディアに緊急用の起動イメージと診断ツールを保存できます。iDRAC6 Enterprise と vFlash メディアの詳細については、support.dell.com/manuals にある『ハード

ウェアオーナーズマニュアル』を参照してください。

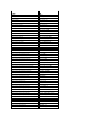

表1-1 に、BMC、iDRAC6 Express、iDRAC6 Enterprise、および vFlash メディアの機能を示します。

表 1-1.iDRAC6の機能リスト

機能

BMC

iDRAC6 Express

iDRAC6 Enterprise

iDRAC6 Enterprise(vFlash 装備)

インタフェースと標準サポート

IPMI 2.0

ウェブベースの GUI

SNMP

WSMAN

SMASH-CLP(SSH のみ)

RACADM コマンドライン(SSH とローカル)

RACADM コマンドライン(リモート)

接続性

共有 / フェールオーバーネットワークモード

IPv4

VLAN タグ

IPv6

ダイナミック DNS

専用 NIC

セキュリティと認証

役割ベースの権限

ローカルユーザー

SSL 暗号化

Active Directory

汎用 LDAP のサポート

2 要素認証

1

シングルサインオン

PK 認証(SSH 用)

リモート管理と改善

リモートファームウェアアップデート

2

サーバーの電源制御

2

iDRAC6 には次のセキュリティ機能があります。

l シングルサインオン、二要素認証、公開キー認証。

l Active Directory(オプション)、LDAP 認証(オプション)、またはハードウェアに保存されているユーザー ID とパスワードによるユーザー認証。

l システム管理者が各ユーザーに特定の権限を設定できる、役割ベース認証。

l ウェブベースのインタフェースまたは SM-CLP を使用したユーザー ID とパスワードの設定。

l SM-CLP およびウェブインタフェースで SSL 3.0 規格を使用した 128 ビットと 40 ビットの暗号化のサポート(128 ビットが認められていない国の場合)。

l ウェブインターフェースまたは SM-CLP を使用したセッションタイムアウトの設定(秒単位)。

l 設定可能な IP ポート(該当する場合)。

l 暗号化されたトランスポート層を使用する SSH でのセキュリティ強化。

l IP アドレスごとのログイン失敗数の制限による、制限を超えた IP アドレスのログインの阻止。

l iDRAC6 に接続するクライアントの IP アドレス範囲を制限する機能。

対応プラットフォーム

最新の対応プラットフォームについては、support.dell.com/manuals にある iDRAC6 Readme ファイルおよび『Dellシステムソフトウェアサポートマトリックス』を参照してください。

シリアルオーバーLAN

(プロキシ使用)

シリアルオーバーLAN

(プロキシなし)

電力制限

前回クラッシュ画面のキャプチャ

起動キャプチャ

仮想メディア

3

仮想コンソール

3

仮想コンソール共有

3

リモート仮想コンソールの起動

vFlash

監視

センサー監視と警告

2

リアルタイムの電源監視

リアルタイムの電源グラフ

電源カウンタ履歴

ロギング

システムイベントログ(SEL)

RAC ログ

Lifecycle Controller

Unified Server Configurator

4

リモートサービス(WS-MAN を使用)

部品交換

1

2 要素認証には Internet Explorer が必要です。

2

機能はウェブインタフェースでなく IPMI からのみ使用できます。

3

仮想コンソールと仮想メディアは Java と Active-X プラグインを使って使用できます。

4

BMC を使って使用できる統合サーバーコンフィグレータは、オペレーティングシステムのインストールと診断に限定されています。

= 対応 = 未対応

メモ:Telnet は SSL 暗号化をサポートしていません。

対応 OS

最新情報は、support.dell.com/manuals にある iDRAC6 Readme ファイルおよび『Dell システムソフトウェアサポートマトリックス』を参照してください。

対応ウェブブラウザ

最新情報は、support.dell.com/manuals にある iDRAC6 Readme ファイルおよび『Dell システムソフトウェアサポートマトリックス』を参照してください。

対応リモートアクセス接続

表1-2 は接続機能のリストです。

表 1-2.対応リモートアクセス接続

iDRAC6 のポート

表1-3 は、iDRAC6 が接続を待ち受けるポートのリストです。 表1-4 は、iDRAC6 がクライアントとして使用するポートです。この情報は、ファイアウォールを開いて iDRAC6 にリモートからアクセス

する場合に必要です。

表 1-3.iDRAC6サーバーリスニングポート

表 1-4.iDRAC6クライアントポート

メモ:重大なセキュリティの欠陥があるため、SSL 2.0 のサポートは中止になりました。ブラウザを正しく動作させるには、SSL 3.0 対応に設定する必要があります。Internet Explorer 6.0

はサポートされていません。

接続

機能

iDRAC6 NIC

l 10 Mbps/100 Mbps イーサネット

l DHCP のサポート

l SNMP トラップと E-メールによるイベント通知

l iDRAC6 設定、システム起動、リセット、電源投入、シャットダウンコマンドなどの操作に使用する SM-CLP(Telnet、SSH、RACADAM)コマンドシェルのサポート

l IPMItool や ipmishell などの IPMI ユーティリティのサポート

ポート番号

機能

22*

SSH

23*

Telnet

80*

HTTP

443*

HTTPS

623

RMCP/RMCP+

5900*

仮想コンソールキーボード / マウス、仮想メディアサービス、仮想メディアセキュアサービス、仮想コンソールビデオ

*設定可能なポート

ポート番号

機能

25

SMTP

53

DNS

68

DHCP で割り当てた IP アドレス

69

TFTP

162

SNMP トラップ

636

LDAPS

3269

グローバルカタログ(GC)用 LDAPS

その他の必要マニュアル

このガイドのほかに、デルサポートサイト support.dell.com/manuals にある次のドキュメントにもシステム内の iDRAC6 のセットアップと操作に関する追加情報が記載されています。マニュア

ル ページで、ソフトウェア® Systems Management をクリックします。右側の製品リンクをクリックして、ドキュメントにアクセスします。

l iDRAC6 オンラインヘルプでは、ウェブインタフェースの使用法について詳しく説明されています。

l 『RACADM Command Line Reference Guide for iDRAC6 and CMC』には、RACADM サブコマンド、サポートされているインタフェース、および iDRAC6 プロパティデータベースグル

ープとオブジェクト定義に関する情報が記載されています。

l 『Dell Lifecycle Controller ユーザーガイド』は、Unified Server Configurator(USC)、Unified Server Configurator - Lifecycle Controller Enabled(USC - LCE)、およびリ

モートサービスについて説明しています。

l 『Dell システムソフトウェアサポートマトリックス』では、各種の Dell システム、各システムでサポートされているオペレーティングシステム、各システムにインストールできる Dell

OpenManage コンポーネントについて説明しています。

l 『Dell OpenManage Server Administrator インストールガイド』 では、Dell OpenManage Server Administrator のインストール手順を説明しています。

l 『Dell OpenManage Management Station Software インストールガイド』 では、Dell OpenManage Management Station Software(ベースボード管理ユーティリティ、

DRAC ツール、Active Directory スナップインを含む)のインストール手順が説明されています。

l IT Assistant の使用法については、『Dell OpenManage IT Assistant ユーザーズガイド』を参照してください。

l iDRAC6 のインストールについては、『ハードウェアオーナーズマニュアル』を参照してください。

l Server Administrator のインストールと使用法については、『Dell OpenManage Server Administrator ユーザーズガイド』を参照してください。

l システムアップデート戦略の一部としての Dell Update Packages の入手と使用方法については、『Dell Update Packages ユーザーズガイド』を参照してください。

l iDRAC6 および IPMI インタフェースについては、『Dell OpenManage Baseboard Management Controller ユーティリティユーザーズガイド』を参照してください。

l 用語集 では、本書で使用されている用語について説明しています。

次のシステムドキュメントにも、iDRAC6 をインストールするシステムについての詳細が記載されています。

l システムに同梱の「安全にお使いいただくために」には、安全および規制に関する重要な情報が記載されています。規制の詳細については、dell.com/regulatory_compliance にある法

規制順守のホームページを参照してください。保証情報は、このマニュアルに含まれている場合と、別の文書として付属する場合があります。

l ラックソリューションに同梱の『ラック取り付けガイド』では、システムをラックに取り付ける方法について説明しています。

l 『はじめに』では、システムの機能、システムのセットアップ、および仕様の概要を説明しています。

l 『ハードウェアオーナーズマニュアル』では、システムの機能、トラブルシューティングの方法、およびコンポーネントの取り付け方や交換方法について説明しています。

l システム管理ソフトウェアのマニュアルでは、システム管理ソフトウェアの機能、動作要件、インストール、および基本操作について説明しています。

l OS のマニュアルでは、OS ソフトウェアのインストール手順(必要な場合)や設定方法、および使い方について説明しています。

l 別途購入されたコンポーネントのマニュアルでは、これらのオプション装置の取り付けや設定について説明しています。

l システム、ソフトウェア、またはマニュアルの変更について記載されたアップデート情報がシステムに付属していることがあります。

l リリースノートや readme ファイルには、システムやマニュアルに加えられたアップデートの情報や、上級ユーザーや技術者のための高度な技術情報が記載されています。

目次に戻る

メモ:このアップデート情報には他の文書の内容を差し替える情報が含まれていることがあるので、必ず最初にお読みください。

目次に戻る

WS-MAN インタフェースの使用

Integrated Dell Remote Access Controller 6( iDRAC6)バージョン 1.7 ユーザーズガイド

対応 CIM プロファイル

Web Services for Management(WS-MAN)は、システム管理に使用される Simple Object Access Protocol(SOAP)ベースのプロトコルです。WS-MAN は、ネットワークでデータの共有と

やり取りを行うデバイスの相互運用可能なプロトコルを提供します。iDRAC6 は、Distributed Management Task Force(DMTF)の Common Information Model(CIM)ベースの管理情報

を伝達するために、WS-MAN を使用します。CIM 情報は、管理下システムで操作可能なセマンティックスや情報の種類を定義します。Dell に組み込まれたサーバープラットフォーム管理インタフェー

スはプロファイル別に分類され、各プロファイルは個々の管理ドメインや機能領域に固有のインターフェイスを定義しています。さらに、デルではモデルやプロファイルの拡張を多数定義することで、追加

機能用のインタフェースを提供しています。

WS-MAN を介して利用できるデータは、次の DMTF プロファイルおよび Dell 拡張プロファイルにマッピングされている iDRAC 計装インタフェースによって提供されます。

対応 CIM プロファイル

表 10-1.標準 DMTF

標準 DMTF

1. ベースサーバー

ホストサーバーを表す CIM クラスを定義します。

2. サービスプロセッサ

iDRAC6 を表す CIM クラスの定義が記載されています。

3. 物理資産

管理要素の物理資産を表す CIM クラスを定義します。iDRAC6 は、このプロファイルを使用してホストサーバーの FRU 情報を表示します。

4. SM CLP 管理ドメイン

CLP の構成を表す CIM クラスを定義します。iDRAC6 は、このプロファイルを使用して独自の CLP を実装します。

5. 電源状況管理

電源制御操作の CIM クラスを定義します。iDRAC6 は、このプロファイルを使用してホストサーバーの電源制御操作を実行します。

6. 電源装置(バージョン 1.1)

電源装置を表す CIM クラスを定義します。iDRAC6 は、このプロファイルを使用してホストサーバーの電源装置を表し、消費電力の高低を示す電力消費量を説明します。

7. CLP サービス

CLP の構成を表す CIM クラスを定義します。iDRAC6 は、このプロファイルを使用して独自の CLP を実装します。

8. IP インタフェース

9. DHCP クライアント

10. DNS クライアント

11. Ethernet ポート

上記のプロファイルは、ネットワークスタックを表す CIM クラスを定義します。iDRAC6 は、これらのプロファイルを使用して iDRAC6 NIC の構成を表します。

12. ログ記録

異なるログの種類を表す CIM を定義します。iDRAC6 は、このプロファイルを使用してシステムイベントログ(SEL)と iDRAC6 RAC ログを表します。

13. ソフトウェアインベントリ

インストールしたソフトウェアや利用可能なソフトウェアのインベントリの CIM クラスを定義します。iDRAC6 はこのプロファイルを使用して、現在インストールされている iDRAC6 ファームウ

ェアバージョンのインベントリを TFTP プロトコルを使って実行します。

14. 役割ベースの認証

役割を表す CIM を定義します。iDRAC6 は、このプロファイルを使用して iDRAC6 のアカウント特権を定義します。

15. ソフトウェアップデート

利用可能なソフトウェアアップデートのインベントリの CIM クラスを定義します。iDRAC6 はこのプロファイルを使用して、TFTP プロコルを使ってファームウェアアップデートのインベントリを

実行します。

16. SMASH コレクション

CLP の構成を表す CIM クラスを定義します。iDRAC6 は、このプロファイルを使用して独自の CLP を実装します。

17. プロファイル登録

プロファイルの実装をアドバタイズする CIM を定義します。iDRAC6 は、この表で説明しているように、このプロファイルを使用して独自に実装したプロファイルをアドバタイズします。

18. ベースメトリック

メトリックを表す CIM クラスを定義します。iDRAC6 は、このプロファイルを使用してホストサーバーのメトリックを表し、消費電力の高低を示す電力消費量を説明します。

19. 簡易 ID 管理

ID を表す CIM クラスを定義します。iDRAC6 は、このプロファイルを使用して iDRAC6 のアカウントを定義します。

20. USB リダイレクト

ローカル USB ポートのリモートリダイレクトを表す CIM を定義します。iDRAC6 は、このプロファイルを仮想メディアプロファイルと併せて使用し、仮想メディアを定義します。

Dell 拡張

1. Dell Active Directory クライアントバージョン 2.0.0

iDRAC6 Active Directory クライアントおよび Active Directory グループのローカル権限を設定する CIM と Dell 拡張クラスを定義します。

2. Dell 仮想メディア

iDRAC6 仮想メディアを設定する CIM と Dell 拡張クラスを定義します。USB リダイレクトプロファイルを拡張します。

3. Dell Ethernet ポート

iDRAC6 NIC 用 NIC サイドバンドインターフェースを設定する CIM と Dell 拡張クラスを定義します。Ethernet ポートプロファイルを拡張します。

4. Dell 電力使用制御

ホストサーバーの電力バジェットを表したり、ホストサーバーの電力を設定 / 監視したりするための CIM と Dell 拡張クラスを定義します。

5. Dell OS 導入

OS 導入機能の設定を表す CIM クラスと Dell 拡張クラスを定義します。サービスプロセッサが提供する OS 導入機能の操作によって OS 導入アクティビティをサポートする機能を追加す

ることで、参照プロファイルの管理機能を拡張します。

6. Dell ジョブコントロール

設定ジョブを管理する CIM と Dell 拡張クラスを定義します。

7. Dell LC 管理プロファイル

自動検出などの Dell ライフサイクルコントローラの設定属性用に CIM と Dell 拡張クラスを定義します。このプロファイルは、パーツ交換、マザーボード交換、システムプロファイルのエクス

ポートおよびインポート、ネットワーク共有からの起動、および暗号化証明書の管理も有効化します。

8. Dell 持続的ストレージ

Dell プラットフォームの vFlash SD カード上のパーティションを管理する CIM と Dell 拡張クラスを定義します。

9. Dell 簡易 NIC

NIC ネットワークコントローラの設定を表す CIM と Dell 拡張クラスを定義します。

10. Dell BIOS および起動管理プロファイル

Dell BIOS 属性を表し、ホストの起動順序を設定する CIM と Dell 拡張クラスを定義します。

11. Dell RAID プロファイル

ホストの RAID ストレージの設定を表す CIM と Dell 拡張クラスを定義します。

12. Dell 電源プロファイル

ホストの電源インベントリ情報を表示する CIM と Dell 拡張クラスを定義します。

13. Dell iDRAC カードプロファイル

iDRAC6 インベントリ情報を表示する CIM と Dell 拡張クラスを定義します。このプロファイルは、iDRAC 属性とユーザーアカウントを設定するための表現と方法も提供します。

14. Dell ファンプロファイル

ホストのファンインベントリ情報を表示する CIM と Dell 拡張クラスを定義します。

15. Dell メモリプロファイル

ホストの DIMM インベントリ情報を表示する CIM と Dell 拡張クラスを定義します。

16. Dell CPU プロファイル

ホストの CPU インベントリ情報を表示する CIM と Dell 拡張クラスを定義します。

17. Dell システム情報プロファイル

ホストプラットフォームインベントリ情報を表示する CIM と Dell 拡張クラスを定義します。

18. Dell PCI デバイスプロファイル

ホストの PCI デバイスインベントリ情報を表示する CIM と Dell 拡張クラスを定義します。

19. Dell ビデオプロファイル

ホストのビデオカードインベントリ情報を表示する CIM と Dell 拡張クラスを定義します。

iDRAC6 WS-MAN の実装は、伝送セキュリティ用にポート 443 で SSL を使用し、基本認証とダイジェスト認証をサポートしています。Windows WinRM および Powershell CLI などのクライア

ントインフラストラクチャ、WSMANCLI などのオープンソースユーティリティ、および Microsoft .NET などのアプリケーションプログラミング環境を活用することにより、ウェブサービスインタフェースを

利用できます。

Dell Lifecycle Controller Remote Service の詳細については、次のマニュアルを参照してください。

l ユーザーズガイド

l リリースノート

l エラーメッセージおよびトラブルシューティングリスト

これらのマニュアルにアクセスするには、次の手順を実行します。

1. support.dell.com/manuals にアクセスします。

2. ソフトウェア® システム管理® Dell Unified Server Configurator および Lifecycle Controller とクリックします。

3. 関連するバージョンをクリックして、特定のリリースに対するすべてのマニュアルを表示します。

Web Services インタフェースガイド(Windows および Linux)、プロファイルマニュアル、コードサンプル、ホワイトペーパー、およびその他の便利な情報には、delltechcenter.com で

OpenManage システム管理® Lifecycle Controller と進んでください。

詳細については、次の項も参照してください。

l DMTF ウェブサイト: dmtf.org/standards/profiles/

l WS-MAN リリースノートまたは Readme ファイル

目次に戻る

目次に戻る

iDRAC6 SM-CLP コマンドラインインタフェースの使用

Integrated Dell Remote Access Controller 6( iDRAC6)バージョン 1.7 ユーザーズガイド

iDRAC6 SM-CLP のサポート

SM-CLP の機能

本項では、iDRAC6 に組み込まれている Distributed Management Task Force(DMTF)Server Management-Command Line Protocol(SM-CLP)について説明します。

iDRAC6 SM-CLP は、システム管理 CLI 実装の標準となっているプロトコルです。SM-CLP は、複数のプラットフォームでサーバー管理を効率化する DMTF SMASH イニシアチブのサブコンポーネ

ントです。SM-CLP 規格は、Managed Element Addressing Specification (管理下エレメントアドレス指定規格)や SM-CLP マッピング規格に対する多くのプロファイルと共に、さまざまな管理

タスクの実行に使用する標準化されたバーブとターゲットについて記述しています。

iDRAC6 SM-CLP のサポート

SM-CLP は iDRAC6 コントローラのファームウェアからホストされ、Telnet、SSH、およびシリアルベースのインタフェースをサポートしています。iDRAC6 SM-CLP インタフェースは、DMTF 機関が

提供する SM-CLP 規格バージョン 1.0 に基づいています。iDRAC6 SM-CLP では、表10-1 で説明されているすべてのプロファイルがサポートされます。

次の項では、iDRAC6 からホストされる SM-CLP 機能の概要について説明します。

SM-CLP の機能

SM-CLP はバーブとターゲットの概念を起用して、CLI によるシステム管理機能を提供しています。バーブは実行する処理を指し、ターゲットはその処理を実行するエンティティ(またはオブジェクト)を

決定します。

次にある SM-CLP コマンドライン構文の例を参照してください。

<バーブ> [<オプション>] [<ターゲット>] [<プロパティ>]

標準的な SM-CLP セッション中は、表11-1 のリストにあるバーブを使って操作を実行できます。

表 11-1.システムでサポートされている CLI バーブ

SM-CLP の使用

正しい資格情報を使用して SSH(または Telnet)で iDRAC6 に接続します。

SMCLP プロンプト(/admin1->)が表示されます。

SM-CLP のターゲット

表11-2 は、上記の 表11-1 で説明される操作をサポートするために SM-CLP から提供されるターゲットのリストです。

表 11-2.SM-CLP のターゲット

メモ:ユーザーが Systems Management Architecture for Server Hardware(SMASH)イニシアチブおよび SMWG SM-CLP 規格に精通していることを前提としています。これらの

規格の詳細については、DMTF のウェブサイト dmtf.org を参照してください。

バーブ

定義

CD

シェルを使用して MAP を移動します

set

特定の値に対してプロパティを設定します

help

特定のターゲットのヘルプを表示します

reset

ターゲットをリセットします

show

ターゲットのプロパティ、バーブ、サブターゲットを表示します

start

ターゲットをオンにします

stop

ターゲットをシャットダウンします

exit

SM-CLP シェルのセッションを終了します

version

ターゲットのバージョン属性を表示します

load

バイナリイメージを URL から指定されたターゲットアドレスに移動します

ターゲット

定義

admin1

管理ドメイン

admin1/profiles1

iDRAC6 の登録プロファイル

admin1/hdwr1

ハードウェア

admin1/system1

管理下システムターゲット

admin1/system1/redundancyset1

電源装置

admin1/system1/redundancyset1/pwrsupply*

管理下システムの電源装置

admin1/system1/sensors1

管理下システムセンサー

admin1/system1/capabilities1

管理下システム SMASH 収集機能

admin1/system1/capabilities1/pwrcap1

管理下システムの電力使用機能

admin1/system1/capabilities1/elecap1

管理下システムターゲット機能

admin1/system1/logs1

レコードログ収集ターゲット

admin1/system1/logs1/log1

システムイベントログ(SEL)のレコードエントリ

admin1/system1/logs1/log1/record*

管理下システムの SEL レコードの個々のインスタンス

admin1/system1/settings1

管理下システムの SMASH 収集設定

admin1/system1/settings1/pwrmaxsetting1

管理下システムの最大電源割り当て設定

admin1/system1/settings1/pwrminsetting1

管理下システムの最小電源割り当て設定

admin1/system1/capacities1

管理下システム機能 SMASH 収集

admin1/system1/consoles1

管理下システムコンソール SMASH 収集

admin1/system1/usbredirectsap1

仮想メディア USB リダイレクト SAP

admin1/system1/usbredirectsap1/remotesap1

仮想メディア送信先 USB リダイレクト SAP

admin1/system1/sp1

サービスプロセッサ

admin1/system1/sp1/timesvc1

サービスプロセッサ時間サービス

admin1/system1/sp1/capabilities1

サービスプロセッサ機能 SMASH 収集

admin1/system1/sp1/capabilities1/clpcap1

CLP サービス機能

admin1/system1/sp1/capabilities1/pwrmgtcap1

システムの電源状態管理サービス機能

admin1/system1/sp1/capabilities1/ipcap1

IP インタフェース機能

admin1/system1/sp1/capabilities1/dhcpcap1

DHCP クライアント機能

admin1/system1/sp1/capabilities1/NetPortCfgcap1

ネットワークポート構成機能

admin1/system1/sp1/capabilities1/usbredirectcap1

仮想メディア機能 USB リダイレクト SAP

admin1/system1/sp1/capabilities1/vmsapcap1

仮想メディア SAP 機能

admin1/system1/sp1/capabilities1/swinstallsvccap1

ソフトウェアインストールサービス機能

admin1/system1/sp1/capabilities1/acctmgtcap*

アカウント管理サービス機能

admin1/system1/sp1/capabilities1/adcap1

Active Directory 機能

admin1/system1/sp1/capabilities1/rolemgtcap*

ローカル役割ベースの管理機能

admin1/system1/sp1/capabilities/PwrutilmgtCap1

電力使用管理機能

admin1/system1/sp1/capabilities/metriccap1

メトリックサービス機能

admin1/system1/sp1/capabilities1/elecap1

複数要素認証機能

admin1/system1/sp1/capabilities1/lanendptcap1

LAN(Ethernet ポート) エンドポイント機能

admin1/system1/sp1/logs1

サービスプロセッサログ収集

admin1/system1/sp1/logs1/log1

システムレコードログ

admin1/system1/sp1/logs1/log1/record*

システムログエントリ

admin1/system1/sp1/settings1

サービスプロセッサ設定収集

admin1/system1/sp1/settings1/clpsetting1

CLP サービス設定データ

admin1/system1/sp1/settings1/ipsettings1

IP インタフェース割り当て設定データ(静的)

admin1/system1/sp1/settings1/ipsettings1/staticipsettings1

静的 IP インタフェース割り当て設定データ

admin1/system1/sp1/settings1/ipsettings1/dnssettings1

DNS クライアント設定データ

admin1/system1/sp1/settings1/ipsettings2

IP インタフェース割り当て設定データ(DHCP)

admin1/system1/sp1/settings1/ipsettings2/dhcpsettings1

DHCP クライアント設定データ

admin1/system1/sp1/clpsvc1

CLP サーバープロトコルサービス

admin1/system1/sp1/clpsvc1clpendpt*

CLP サーバープロトコルエンドポイント

admin1/system1/sp1/clpsvc1tcpendpt*

CLP サーバープロトコル TCP エンドポイント

admin1/system1/sp1/jobq1

CLP サーバープロトコルジョブキュー

admin1/system1/sp1/jobq1/job*

CLP サーバープロトコルジョブ

admin1/system1/sp1/pwrmgtsvc1

電源状況管理サービス

admin1/system1/sp1/ipcfgsvc1

IP インターフェース設定サービス

目次に戻る

admin1/system1/sp1/ipendpt1

IP インタフェースプロトコルエンドポイント

admin1/system1/sp1ipendpt1/gateway1

IP インタフェースゲートウェイ

admin1/system1/sp1/ipendpt1/dhcpendpt1

DHCP クライアントプロトコルエンドポイント

admin1/system1/sp1/ipendpt1/dnsendpt1

DNS クライアントプロトコルエンドポイント

admin1/system1/sp1/ipendpt1/dnsendpt1/dnsserver*

DNS クライアントサーバー

admin1/system1/sp1/NetPortCfgsvc1

ネットワークポート構成サービス

admin1/system1/sp1/lanendpt1

LAN エンドポイント

admin1/system1/sp1/lanendpt1/enetport1

Ethernet ポート

admin1/system1/sp1/VMediaSvc1

仮想メディアサービス

admin1/system1/sp1/VMediaSvc1/tcpendpt1

仮想メディア TCP プロトコルエンドポイント

admin1/system1/sp1/swid1

ソフトウェア識別

admin1/system1/sp1/swinstallsvc1

ソフトウェアインストールサービス

admin1/system1/sp1/account1-16

複数要素認証(MFA)アカウント

admin1/sysetm1/sp1/account1-16/identity1

ローカルユーザー識別アカウント

admin1/sysetm1/sp1/account1-16/identity2

IPMI 識別(LAN)アカウント

admin1/sysetm1/sp1/account1-16/identity3

IPMI 識別(シリアル)アカウント

admin1/sysetm1/sp1/account1-16/identity4

CLP 識別アカウント

admin1/system1/sp1/acctsvc1

MFA アカウント管理サービス

admin1/system1/sp1/acctsvc2

IPMI アカウント管理サービス

admin1/system1/sp1/acctsvc3

CLP アカウント管理サービス

admin1/system1/sp1/group1-5

Active Directory グループ

admin1/system1/sp1/group1-5/identity1

Active Directory 識別

admin1/system1/sp1/ADSvc1

Active Directory サービス

admin1/system1/sp1/rolesvc1

ローカルロールベース認証(RBA)サービス

admin1/system1/sp1/rolesvc1/Role1-16

ローカル役割

admin1/system1/sp1/rolesvc1/Role1-16/privilege1

ローカル役割権限

admin1/system1/sp1/rolesvc1/Role17-21/

Active Directory 役割

admin1/system1/sp1/rolesvc1/Role17-21/privilege1

Active Directory 権限

admin1/system1/sp1/rolesvc2

IPMI RBA サービス

admin1/system1/sp1/rolesvc2/Role1-3

IPMI 役割

admin1/system1/sp1/rolesvc2/Role4

IPMI シリアルオーバー LAN(SOL)役割

admin1/system1/sp1/rolesvc3

CLP RBA サービス

admin1/system1/sp1/rolesvc3/Role1-3

CLP 役割

admin1/system1/sp1/rolesvc3/Role1-3/privilege1

CLP 役割権限

admin1/system1/sp1/pwrutilmgtsvc1

電源使用管理サービス

admin1/system1/sp1/pwrutilmgtsvc1/pwrcurr1

電源使用管理サービスの電力設定割り当て設定データ

admin1/system1/sp1/metricsvc1

メトリックサービス

/admin1/system1/sp1/metricsvc1/cumbmd1

累積ベースメトリック定義

/admin1/system1/sp1/metricsvc1/cumbmd1/cumbmv1

累積ベースメトリック値

/admin1/system1/sp1/metricsvc1/cumwattamd1

累積ワット集約メトリック定義

/admin1/system1/sp1/metricsvc1/cumwattamd1/cumwattamv1

累積ワット集約メトリック値

/admin1/system1/sp1/metricsvc1/cumampamd1

累積アンペア集約メトリック定義

/admin1/system1/sp1/metricsvc1/cumampamd1/cumampamv1

累積アンペア集約メトリック値

/admin1/system1/sp1/metricsvc1/loamd1

低累積メトリック定義

/admin1/system1/sp1/metricsvc1/loamd1/loamv*

低累積メトリック値

/admin1/system1/sp1/metricsvc1/hiamd1

高累積メトリック定義

/admin1/system1/sp1/metricsvc1/hiamd1/hiamv*

高累積メトリック値

/admin1/system1/sp1/metricsvc1/avgamd1

平均累積メトリック定義

/admin1/system1/sp1/metricsvc1/avgamd1/avgamv*

平均累積メトリック値

目次に戻る

VMCLI を使用したオペレーティングシステムの導入

Integrated Dell Remote Access Controller 6( iDRAC6)バージョン 1.7 ユーザーズガイド

作業を開始する前に

ブータブルイメージファイルの作成

導入の準備

オペレーティングシステムの導入

VMCLI ユーティリティの使用

仮想メディアコマンドラインインタフェース(VMCLI)ユーティリティは、管理ステーションからリモートシステムの iDRAC6 に仮想メディアの機能を提供するコマンドラインインタフェースです。VMCLI と

スクリプトメソッドの使用によって、オペレーティングシステムをネットワーク上の複数のリモートシステムに導入できます。

本項では、VMCLI ユーティリティを企業のネットワークに組み込む方法について説明します。

作業を開始する前に

VMCLI ユーティリティを使用する前に、対象となるリモートシステムと企業のネットワークが次の項に記載する要件を満たしていることを確認してください。

リモートシステム要件

各リモートシステムで iDRAC6 が設定されている。

ネットワーク要件

ネットワーク共有に次のコンポーネントが含まれている。

l オペレーティングシステムファイル

l 必要なドライバ

l オペレーティングシステムの起動イメージファイル

イメージファイルは、業界標準のブータブルフォーマットのオペレーティングシステム CD または CD/DVD ISO のイメージであることが必要です。

ブータブルイメージファイルの作成

イメージファイルをリモートシステムに導入する前に、サポートされているシステムがそのファイルから起動できることを確認してください。イメージファイルをテストするには、iDRAC6 のウェブインタフェ

ースを使用してイメージファイルをテストシステムに転送してから、システムを再起動します。

次の項では、Linux と Microsoft Windows システム用のイメージファイルの作成方法について説明します。

Linux システムのイメージファイルの作成

Linux システムのブータブルイメージファイルを作成するには、データ複製ユーティリティ(dd) を使用します。

ユーティリティを実行するには、コマンドプロンプトを開いて次のように入力します。

dd if=<

入力デバイス

> of=<

出力ファイル

>

たとえば、次のとおりです。

dd if=/dev/sdc0 of=mycd.img

Windows システムのイメージファイルの作成

Windows イメージファイル用のデータ複製ユーティリティを選択するときには、イメージファイルと CD/DVD のブートセクターをコピーするユーティリティを選んでください。

導入の準備

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

ページが読み込まれています...

-

1

1

-

2

2

-

3

3

-

4

4

-

5

5

-

6

6

-

7

7

-

8

8

-

9

9

-

10

10

-

11

11

-

12

12

-

13

13

-

14

14

-

15

15

-

16

16

-

17

17

-

18

18

-

19

19

-

20

20

-

21

21

-

22

22

-

23

23

-

24

24

-

25

25

-

26

26

-

27

27

-

28

28

-

29

29

-

30

30

-

31

31

-

32

32

-

33

33

-

34

34

-

35

35

-

36

36

-

37

37

-

38

38

-

39

39

-

40

40

-

41

41

-

42

42

-

43

43

-

44

44

-

45

45

-

46

46

-

47

47

-

48

48

-

49

49

-

50

50

-

51

51

-

52

52

-

53

53

-

54

54

-

55

55

-

56

56

-

57

57

-

58

58

-

59

59

-

60

60

-

61

61

-

62

62

-

63

63

-

64

64

-

65

65

-

66

66

-

67

67

-

68

68

-

69

69

-

70

70

-

71

71

-

72

72

-

73

73

-

74

74

-

75

75

-

76

76

-

77

77

-

78

78

-

79

79

-

80

80

-

81

81

-

82

82

-

83

83

-

84

84

-

85

85

-

86

86

-

87

87

-

88

88

-

89

89

-

90

90

-

91

91

-

92

92

-

93

93

-

94

94

-

95

95

-

96

96

-

97

97

-

98

98

-

99

99

-

100

100

-

101

101

-

102

102

-

103

103

-

104

104

-

105

105

-

106

106

-

107

107

-

108

108

-

109

109

-

110

110

-

111

111

-

112

112

-

113

113

-

114

114

-

115

115

-

116

116

-

117

117

-

118

118

-

119

119

-

120

120

-

121

121

-

122

122

-

123

123

-

124

124

-

125

125

-

126

126

-

127

127

-

128

128

-

129

129

-

130

130

-

131

131

-

132

132

-

133

133

-

134

134

-

135

135

-

136

136

-

137

137

-

138

138

-

139

139

-

140

140

-

141

141

-

142

142

-

143

143

-

144

144

-

145

145

-

146

146

-

147

147

-

148

148

-

149

149

-

150

150

-

151

151

-

152

152

-

153

153

-

154

154

-

155

155

-

156

156

-

157

157

-

158

158

-

159

159

-

160

160

-

161

161

Dell iDRAC6 for Monolithic Servers Version 1.8 ユーザーガイド

- タイプ

- ユーザーガイド

関連論文

-

Dell iDRAC6 for Monolithic Servers Version 1.95 ユーザーガイド

-

Dell iDRAC6 for Monolithic Servers Version 1.5 ユーザーガイド

-

Dell iDRAC6 for Blade Servers Version 2.1 ユーザーガイド

-

Dell iDRAC6 for Blade Servers Version 3.0 ユーザーガイド

-

Dell iDRAC6 for Blade Servers Version 3.5 ユーザーガイド

-

Dell iDRAC6 for Blade Servers Version 2.2 ユーザーガイド

-

Dell iDRAC6 for Blade Servers Version 3.2 ユーザーガイド

-

Dell iDRAC6 for Monolithic Servers Version 1.1 ユーザーガイド

-

Dell iDRAC6 for Monolithic Servers Version 1.2 ユーザーガイド